El ultrasonido no captado por los humanos se puede utilizar en ataques a teléfonos inteligentes y asistentes de voz para acceder a sitios web o realizar acciones.

27 de marzo

2023

– 17:15

(actualizado a las 17:42)

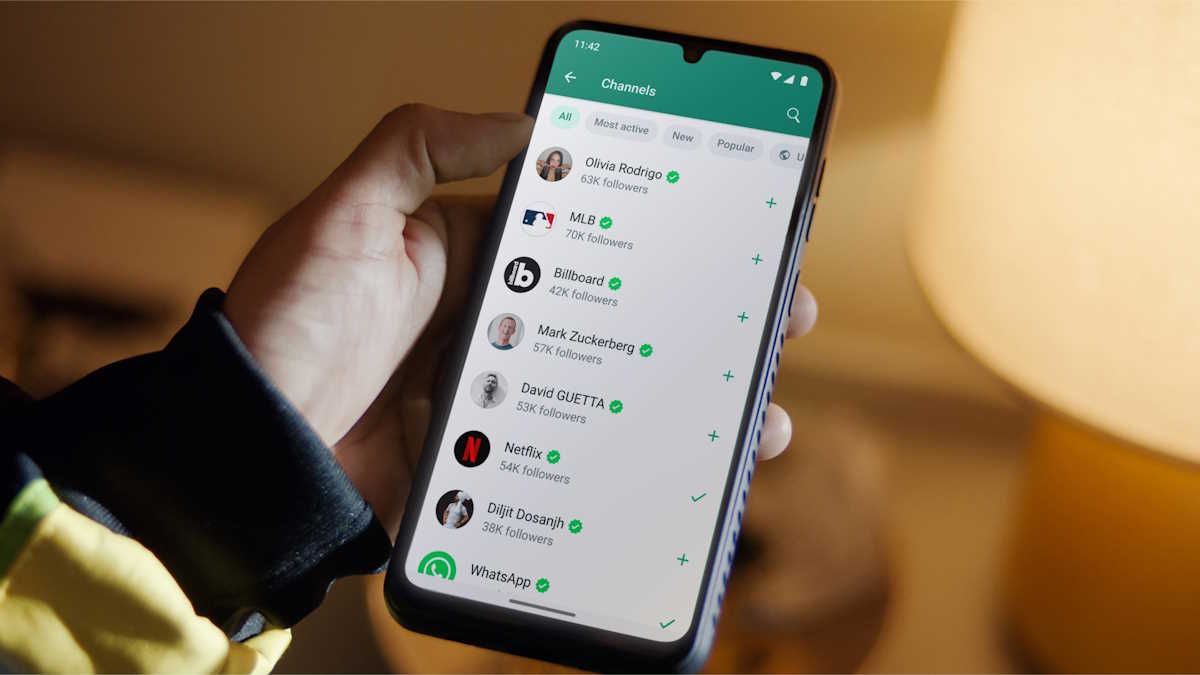

En otro método de ataque tan sofisticado que parece sacado de una película de espías, investigadores de dos universidades Americano demostró cómo los sonidos inaudibles para los humanos pueden usarse en ataques a teléfonos inteligentes y asistentes de voz. En la técnica, un audio de la WhatsAppun video sobre YouTube o videollamada para que la técnica sea posible, con diferentes potenciales maliciosos.

La estafa NUIT (Inaudible Near-Ultrasound Trojan) ha sido probada en sistemas como Google Assistant, Cortana y Alexa, y ha demostrado su eficacia para todos ellos. En el otro extremo están los teléfonos inteligentes y los dispositivos de Internet de las cosas que pueden ser susceptibles a ataques que implican desbloquear una puerta, desactivar un sistema de alarma o enviar un mensaje por SMS, en los escenarios probados por los investigadores.

El exploit también permite realizar ataques de forma remota, ya que los asistentes de voz en los teléfonos móviles también se pueden utilizar para abrir sitios web. Une commande inaudible issue d’un appel Zoom ou d’une vidéo, envoyée dans une arnaque par phishing contre la victime, suffirait à ce que son smartphone interagisse avec un domaine dangereux sans le consentement de l’utilisateur, permettant une contamination par des malwares por ejemplo.

La magia radica en el hecho de que los dispositivos pueden escuchar sonidos inaudibles para el oído humano, siempre que el dispositivo esté en un nivel de volumen determinado. Según los autores del estudio, las pruebas con 17 dispositivos populares que usan esta tecnología fueron exitosas, con la excepción de Siri, Manzanaque se autentica con la propia voz del usuario y no acepta comandos de terceros, siempre que el usuario habilite esta opción.

El estudio fue realizado por el profesor Guenevere Chen, junto con el estudiante de doctorado Qi Xia, de la Universidad de Texas en San Antonio, en colaboración con el profesor Shouhuai Xu, de la Universidad de Colorado. Según el equipo, la estafa NUIT también se puede realizar en el mismo dispositivo, que sería la fuente de reproducción del audio comprometido y también el receptor, pero ha demostrado ser más eficaz cuando se realiza entre diferentes dispositivos.

El sigilo se puede lograr emitiendo un comando previo para silenciar las respuestas de asistencia de voz, con un ataque completo posible en menos de un segundo. Los comandos pueden generarse mediante la lectura de bots, para ocultar incluso las identidades de los responsables del golpe en un posible ataque; es esta forma la que ha demostrado que Siri requiere una complejidad adicional para ser explotada.

Según los investigadores, el mayor temor es que no hay nada que los usuarios puedan hacer para frenar un ataque NOCTURNO, aparte de usar auriculares o desactivar los asistentes de voz, lo que anula el propósito del producto. Las medidas adicionales de protección contra el phishing, como conocer los enlaces entrantes o los participantes de las llamadas, pueden ayudar a mantener una mejor protección.

Por otro lado, todavía no hay casos confirmados de ataques usando NUIT, ya que los investigadores solo han revelado sus parámetros generales. El trabajo completo no debería ser presentado hasta agosto, durante un simposio sobre ciberseguridad a realizarse en la ciudad de Anaheim, en Estados Unidos.

Fuente: Universidad de Texas en San Antonio

Tendencia en Canaltech:

«Explorador apasionado. Aficionado al alcohol. Fanático de Twitter. Webaholic galardonado. Aficionado a la comida. Geek de la cultura pop. Organizador».