La empresa Software de punto de control, especializado en soluciones de ciberseguridad global, reveló que los investigadores de la compañía han detectado y bloqueado más de 100 ciberataques dirigidos a países de América Latina y la Península Ibérica. El ataque involucró la versión evolucionada de un troyano bancario llamado Mekotio.

Los investigadores creen que Mekotio fue creado por grupos brasileños de delitos informáticos que otorgan acceso a otros grupos a sus herramientas de ataque. Estos últimos son responsables de la distribución del caballo de Troya y de los fondos de blanqueo de capitales. Desarrollado para afectar a las computadoras con Windows, se sabe que Mekotio utiliza correos electrónicos falsificados que imitan a organizaciones legítimas. Una vez que una víctima está infectada, el troyano bancario permanece oculto, esperando a que los usuarios inicien sesión en cuentas bancarias electrónicas y recopilen sus credenciales en silencio.

En julio de este año, las autoridades españolas arrestaron a 16 sospechosos por lavar fondos robados a través del troyano bancario Mekotio, entre otros. Observaciones recientes de la Búsqueda de punto de control revelan que los agentes maliciosos detrás de Mekotio todavía están activos, distribuyendo una nueva versión de Mekotio con nuevas y mejoradas habilidades de evasión y sigilo.

Según los ciberataques detectados por Check Point Research, los países objetivo de Mekotio son Brasil, Chile, México, Perú, Portugal y España.

Cómo se desarrollan los ataques al nuevo Mekotio

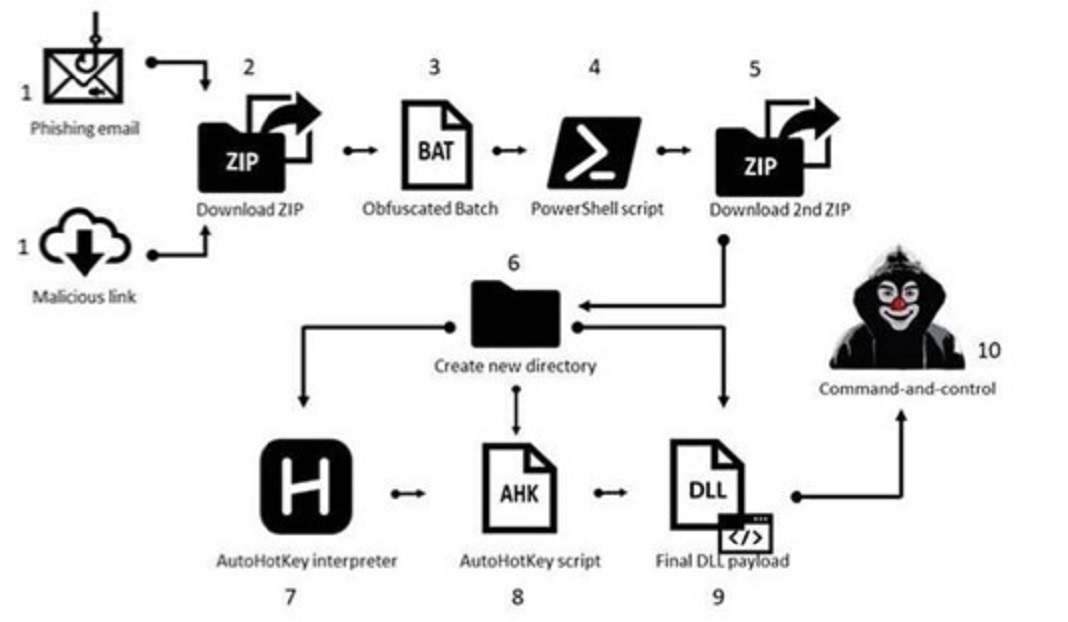

La infección comienza y se distribuye con un correo electrónico de phishing, escrito en español, que contiene un enlace a un archivo zip o archivo zip como adjunto. El mensaje le pide a la víctima que descargue y extraiga el contenido del zip. Mensajes electrónicos identificados por Búsqueda de punto de control alegó una supuesta «presentación pendiente de recibo fiscal digital». Cuando las víctimas hacen clic en el enlace del correo electrónico, se descarga un archivo zip malicioso.

Nuevas técnicas de huida y escape

Una de las principales características de Mekotio es su diseño modular, que otorga a los atacantes la posibilidad de modificar una pequeña parte del todo y así evitar ser detectados. Además, Mekotio utiliza un método de cifrado más antiguo, «cifrado de reemplazo», para ocultar el contenido del archivo y ocultar el primer módulo de ataque. Esta sencilla técnica de ofuscación le permite pasar desapercibido para la mayoría de los antivirus. Además, los agentes de malware de Mekotio utilizan una nueva versión de una herramienta comercial llamada «Themida», que involucra la carga útil con cifrado sofisticado, anti-depuración y anti-vigilancia.

“Aunque la Guardia Civil española anunció la detención de 16 personas implicadas en la distribución de Mekotio en julio de 2021, parece que el grupo detrás del malware sigue activo. Para nosotros está claro que han desarrollado y lanzado una nueva versión de Banker Mekotio que tiene habilidades de sigilo y técnicas de escape mucho más efectivas. Existe un peligro muy real de que el banquero Mekotio robe nombres de usuario y contraseñas para poder acceder a las instituciones financieras. Además, las detenciones detuvieron la actividad de grupos españoles, pero no de los principales grupos de ciberdelincuencia detrás de Mekotio. Sabemos algunas cosas sobre los agentes maliciosos detrás de Mekotio, que opera desde Brasil y trabaja con delincuentes europeos para distribuir malware, dijo Kobi Eisenkraft, Líder del equipo de investigación y protección de malware da Check Point Software

Kobi Eisenkraft agregó que los agentes maliciosos detrás de Mekotio:

- Les gusta usar una infraestructura de entrega de múltiples etapas para que no sean detectados

- Utilice principalmente correos electrónicos de phishing como principal vector de infección.

- Usan entornos de nube de Microsoft y Amazon para alojar archivos maliciosos.

Por este motivo, el experto recomienda que «las personas de las regiones objetivo conocidas de Mekotio utilicen la autenticación de dos factores siempre que esté disponible y presten atención a dominios similares, errores ortográficos en los correos electrónicos o sitios web y remitentes de correo electrónico desconocidos».

consejo de Software de punto de control para protegerte eres:

1. Busque dominios similares, errores ortográficos en correos electrónicos o sitios web y remitentes desconocidos.

2. Tenga cuidado con los archivos recibidos por correo electrónico de direcciones de correo electrónico desconocidas, especialmente si lo engañan para que realice acciones sospechosas.

3. Asegúrese de pedir la mercancía de fuentes seguras. Para hacer esto, no haga clic en los enlaces promocionales en los correos electrónicos. En su lugar, haz una búsqueda orgánica en Google.

4. Tenga cuidado con las ofertas especiales y las oportunidades de compra que suenan demasiado buenas para ser verdad.

5. No reutilice contraseñas en diferentes cuentas y plataformas.

«Tv geek. Especialista en redes sociales. Creador. Escritor apasionado. Ninja de viajes extremos. Emprendedor total. Internetaholic».