Android es un sistema operativo que sirve a millones de personas y se ha convertido en un objetivo principal para los ataques de malware. Su estructura de control y seguridad tiene fallas que los ciberdelincuentes aprovechan. Los piratas informáticos más recientes han hecho posible «manipular» la popular aplicación OpenVPN al incluir spyware con éxito. La distribución de la aplicación se realizó en Google Play Store.

Según la empresa de seguridad que descubrió esta estafa, la idea era atraer a las víctimas con un software VPN falso para Android en un intento de robar datos y acceder a ciertas aplicaciones.

Los investigadores dicen que la campaña estaba "altamente dirigida" y tenía como objetivo robar detalles de contacto y llamadas, ubicaciones de dispositivos, así como mensajes de múltiples aplicaciones.

Los piratas informáticos personalizan el servicio VPN

La operación se atribuyó a un esquema de amenazas avanzado implementado por los ciberdelincuentes de Bahamut, que se cree que es un grupo de mercenarios que brindan servicios de piratería por contrato.

En segundo lucas stefanko, un analista de malware de ESET, los piratas informáticos de Bahamut reescribieron las aplicaciones SoftVPN y OpenVPN (para Android) para incluir código malicioso con funciones de espionaje. Al hacerlo, el grupo de atacantes se aseguró de que la aplicación aún brindara la funcionalidad VPN a la víctima. mientras extrae información confidencial del dispositivo móvil🇧🇷

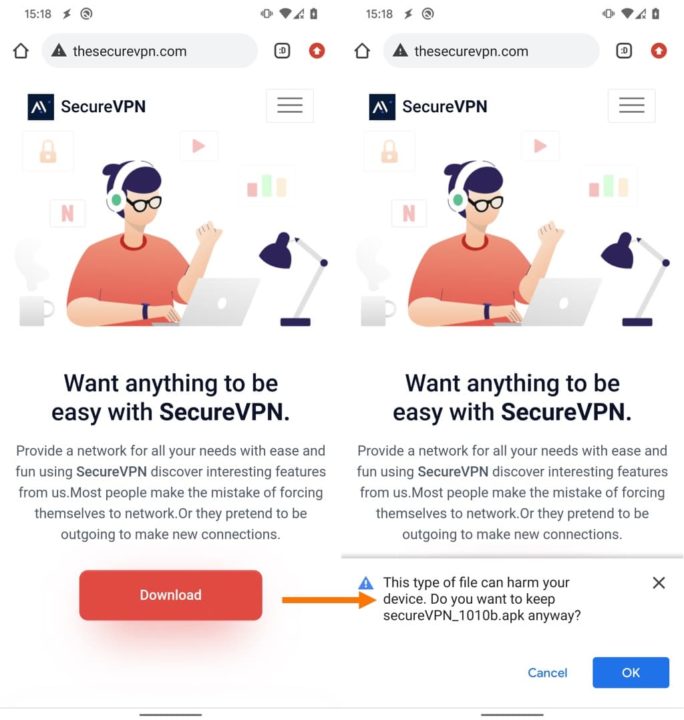

Para ocultar cómo funciona y por motivos de credibilidad, Bahamut usó el nombre SecureVPN (que es un servicio VPN legítimo) y creó un sitio web falso [thesecurevpn] para difundir su aplicación maliciosa🇧🇷

Stefanko dice que la aplicación VPN maliciosa de los piratas informáticos puede robar contactos, registros de llamadas, detalles de ubicación, mensajes de texto, espiar conversaciones en aplicaciones de mensajería como Signal, Viber, WhatsApp, Telegramy Facebook Messenger, además de recopilar una lista de archivos disponibles en el almacenamiento externo.

El investigador de ESET descubrió ocho versiones de la aplicación espía VPN del grupo Bahamut, todas con números de versión cronológicos, lo que sugiere un desarrollo activo.

Todas las aplicaciones falsas incluían código que solo se veía en operaciones atribuidas al grupo Bahamut en el pasado, como la campaña SecureChat documentada por Cyble y CoreSec360.

Cabe señalar que ninguno de los Las versiones de VPN con troyano estaban disponibles a través de Google Playel repositorio oficial de recursos de Android, otra indicación de la naturaleza específica de la operación.

Explotar las debilidades del ser humano como usuario

Se desconoce el método del vector de entrega inicial, pero podría ser cualquier cosa, desde phishing por correo electrónico, redes sociales u otros canales de comunicación.

Los detalles de las operaciones de Bahamut surgieron en el espacio público en 2017, cuando los periodistas del grupo de investigación Bellingcat publicaron un artículo sobre el grupo de espionaje que atacaba a activistas de derechos humanos en Oriente Medio.

este grupo es peligroso y siempre debe ser supervisado, esto se debe a que sus acciones dependen en gran medida de herramientas disponibles públicamente. Es decir, explotan las “debilidades” del ser humano como usuario. Además, su acción es muy general, pudiendo intervenir en cualquier zona geográfica.

«Explorador apasionado. Aficionado al alcohol. Fanático de Twitter. Webaholic galardonado. Aficionado a la comida. Geek de la cultura pop. Organizador».