Para ocultar sus ataques y evadir los sistemas de seguridad, los ciberdelincuentes recurren a soluciones inusuales en sus ofensivas. Una pandilla investigada por Microsoft Security Intelligence utiliza código Morse para ocultar segmentos de documentos maliciosos Sobresalir HTML utilizado en campañas contra objetivos corporativos.

Como explica la empresa, el segmento HTML utilizado en los ataques se divide en varias partes, incluido un archivo Javascript dedicada al robo de contraseñas, que luego se encriptan mediante varios mecanismos. Entre las soluciones utilizadas por los delincuentes en ese momento se encuentra el código Morse, compuesto por secuencias de líneas y puntos.

“En la práctica, el archivo adjunto es como un rompecabezas: por sí mismos, los segmentos individuales del archivo HTML pueden parecer inofensivos a nivel de código y pueden terminar pasando por alto las soluciones de seguridad convencionales. Sólo cuando estos segmentos se ensamblan y decodifican correctamente, aparece la intención maliciosa ”, explica Microsoft Security.

¿Quiere mantenerse al día con las últimas noticias tecnológicas del día? Accede y suscríbete a nuestro nuevo canal de youtube, Canaltech News. ¡Todos los días un resumen de las principales novedades del mundo tecnológico para ti!

Para la empresa, lo que hace que la campaña Suplantación de identidad única es la complejidad de los métodos que utiliza para pasar desapercibido. Sin embargo, su objeto es común para este tipo de acciones delictivas: robar nombres de usuario y contraseñas, además de recabar datos sobre la dirección de IP y localice la máquina afectada en busca de vulnerabilidades que podrían utilizarse en futuros ataques.

Golpe con elementos de ingeniería social

Además de utilizar métodos de codificación inusuales, el ataque también utiliza capas de ingeniería social para la funcionalidad. Los correos electrónicos utilizados tienden a imitar transacciones comerciales comunes, principalmente utilizando lo que parecen ser solicitudes de asesoramiento de pago de proveedores. Los archivos adjuntos utilizados por los delincuentes se editan para que la víctima piense que están abriendo un archivo de Excel normal.

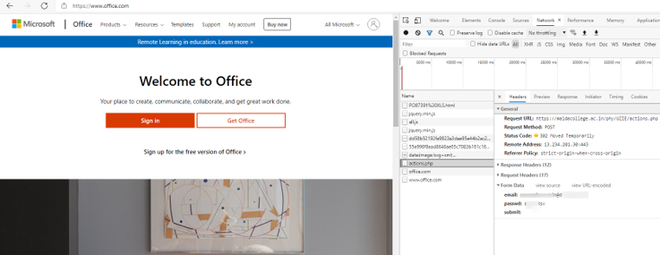

Sin embargo, al hacerlo, el objetivo abre una ventana del navegador que muestra credenciales falsas de Microsoft Office 365 encima de un documento de Excel borroso. “Sorprendentemente, el cuadro de diálogo puede mostrar información sobre sus objetivos, como su dirección de correo electrónico y, en algunos casos, el logotipo de su empresa”, dice Microsoft Security.

Según la compañía, el código que revisó en febrero de este año estaba vinculado a archivos JavaScript que se procesaron con ASCII y luego con código Morse. La versión verificada en mayo incluía un kit de phishing desarrollado en Escape, antes de que toda la programación HTML se convirtiera de nuevo al código Morse.

Microsoft aconseja a los usuarios de Office 365 que configuren políticas de Outlook para filtrar .html, .htm y todos los tipos de archivos que no son necesarios para la empresa. También los insta a abstenerse de usar las mismas contraseñas en múltiples servicios, habilitar políticas de archivos adjuntos seguros y las empresas a promover programas de divulgación para que los empleados estén atentos a los correos electrónicos que contengan ortografía inusual y direcciones sospechosas.

La fuente: Seguridad de Microsoft, ZDNet

¿Te gustó este artículo?

Suscríbete a tu correo electrónico en Canaltech para recibir actualizaciones diarias con las últimas novedades del mundo de la tecnología.

«Explorador apasionado. Aficionado al alcohol. Fanático de Twitter. Webaholic galardonado. Aficionado a la comida. Geek de la cultura pop. Organizador».